El presunto hacker identificado como M3xTr1x02 comenzó a cumplir su amenaza de filtrar información presuntamente robada de los sistemas del Club de Futbol Pachuca y su institución académica, la Universidad del Futbol y Ciencias del Deporte (UFCD).

Tras varios días de advertencias públicas y correos enviados directamente al club y al autor de esta nota periodística, Ignacio Gómez Villaseñor, el atacante liberó los primeros archivos en un foro de cibercrimen, confirmando el inicio de una filtración que podría escalar en los próximos días.

¿Cómo comenzó el caso contra los Tuzos?

El pasado 9 de junio, el atacante publicó por primera vez en un foro de la dark web pruebas técnicas de una supuesta intrusión a los servidores de la UFCD, donde mostró que había tenido acceso a sistemas operando sobre Windows Server 2003, una versión obsoleta y sin soporte.

También compartió fragmentos de bases de datos con registros de pagos, nombres de alumnos, matrículas y direcciones fiscales. Desde entonces, aseguró tener más de 50 GB de información confidencial y ofreció ciertos datos —sin dejarlo completmente claro— por 500 dólares.

Poco después, M3xTr1x02 escaló el caso al contactar directamente al autor de esta nota periodística, para imponer un ultimátum de 48 horas al club y a la universidad. Afirmó que, de no recibir respuesta, comenzaría a liberar la información públicamente. Ese plazo venció y, aunque la filtración completa no ha ocurrido aún, los primeros archivos ya fueron publicados.

¿Qué información ya fue filtrada en foros de ciberdelincuencia?

En esta primera entrega pública, el atacante publicó cinco archivos que contienen:

- Correos institucionales de la UFCD, algunos con supuestas contraseñas en texto claro.

- Fragmentos de bases de datos con nombres reales, matrículas y correos electrónicos.

- Directorios internos y rutas de servidores, incluyendo respaldos con nombres como `bkp_db_actividad_all`.

- Registros de usuarios administrativos y menciones a accesos vinculados con el SAT y plataformas internas.

- Tablas y catálogos usados por los sistemas internos de gestión académica y administrativa.

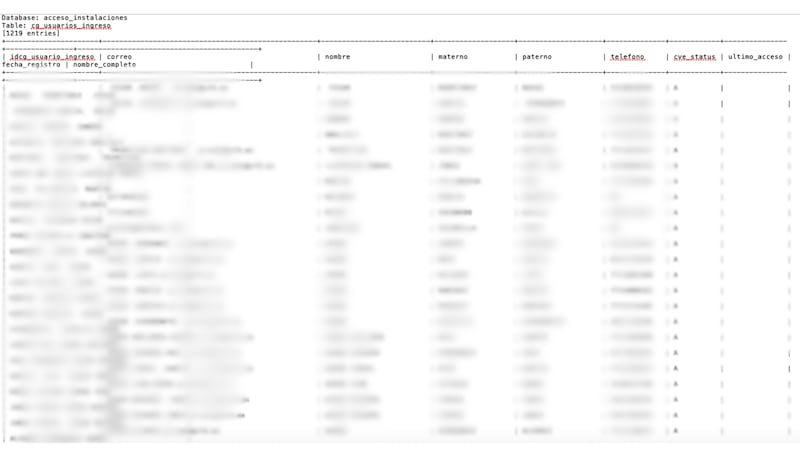

Uno de los archivos filtrados (`fr4num594`) contiene nombres completos, correos institucionales y datos personales de usuarios que aparecen como parte del sistema de acceso a instalaciones de la universidad. Publimetro pudo verificar que al menos dos de los nombres corresponden a empleados reales, con perfiles públicos que confirman su vínculo laboral con la Universidad del Futbol.

Uno de ellos incluso declara ser el responsable de desarrollar y mantener los sistemas internos de gestión de alumnos, pagos en línea y operación académica. Esto confirma que la base de datos filtrada no es un montaje y que, al menos en parte, los datos corresponden a información legítima.

¿Qué información de Pachuca estaría en riesgo?

El atacante ha afirmado en sus mensajes que tuvo control del sistema por más de 93 días y que la información obtenida incluye:

- Contratos internos

- Información financiera

- Datos fiscales timbrados

- Directorios con identificadores de personal

- Accesos administrativos a los sistemas

En su comunicación más reciente, aseguró que ni formatear los servidores ni apagarlos solucionará el problema, insinuando que instaló mecanismos de acceso persistente.

También lanzó ataques verbales contra el equipo de TI de la institución y afirmó que el prestigio del club y la universidad quedará “tarnished” (manchado).