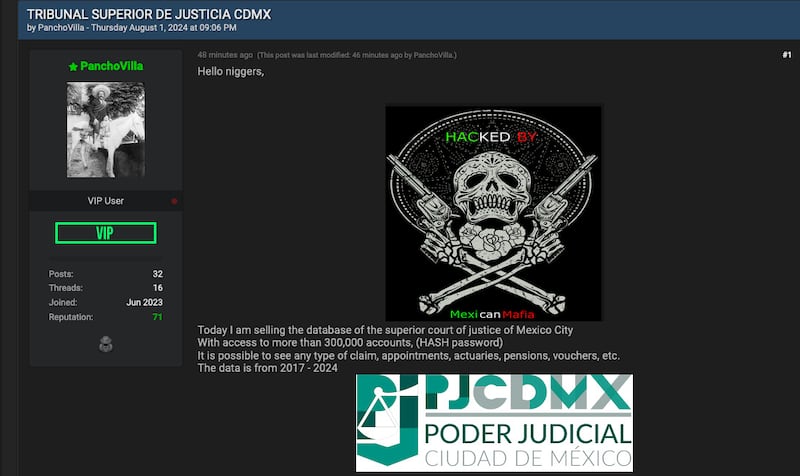

El grupo Mexican Mafia, conocido por varios ataques a instituciones gubernamentales y empresas privadas desde principios de 2024, se atribuyó un hackeo al Tribunal Superior de Justicia de la Ciudad de México (TSJCDMX). De este ataque, habrían obtenido datos confidenciales sobre demandados y demandantes de pensiones, así como información sobre reclamos y recibos.

A través de una publicación en un foro de hackers y en plataformas de mensajería cifrada, el grupo anunció la venta de bases de datos que incluyen información detallada sobre cuentas de usuario y una variedad de documentos legales y administrativos que abarcan un período de siete años.

Según el líder del grupo de hackers, que opera bajo el alias Pancho Villa, la base de datos contiene información de más de 300,000 cuentas de usuarios con las contraseñas cifradas. La mayoría de estas cuentas pertenecerían a abogados que utilizan el sistema.

Asimismo señala que la base de datos abarca un período desde 2017 hasta 2024 y presuntamente contiene información detallada y sensible relacionada con el funcionamiento del tribunal, incluyendo reclamos o demandas legales, citas o asignaciones, información de actuarios, datos sobre pensiones y comprobantes o recibos.

¿La vulneración es real?

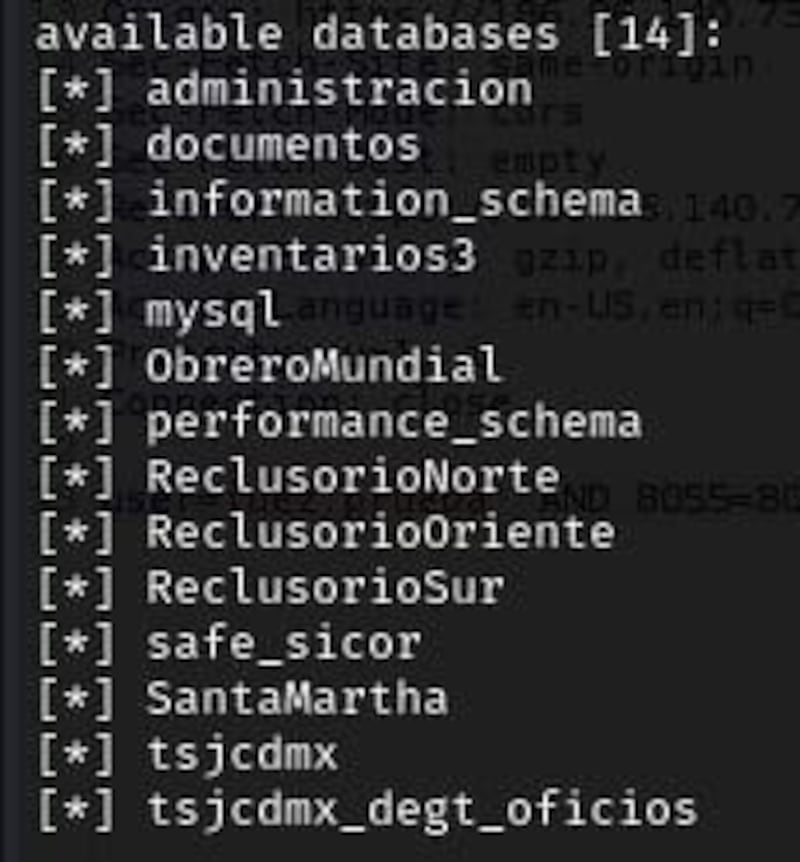

Publimetro México contactó al presunto ciberatacante, quien mostró evidencia de tener cerca de 14 bases de datos adicionales. Estas incluyen carpetas del Reclusorio Norte, Reclusorio Oriente y Reclusorio Sur, así como diversos oficios del Tribunal Superior de Justicia de la Ciudad de México.

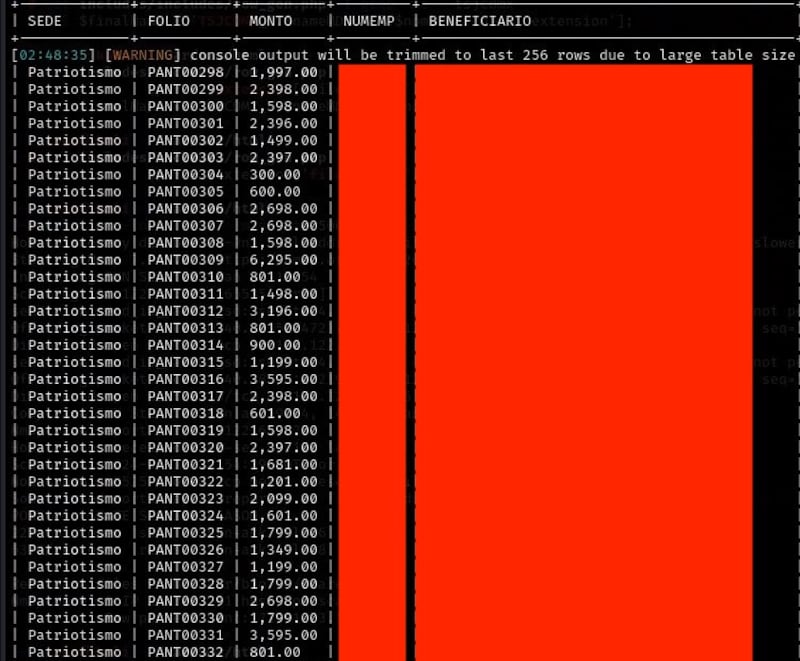

El hacker también mostró una relación de los montos que deben pagar los demandados por demandas de pensión. Esta información incluye el nombre del demandado, las beneficiarias y el nombre del empleado asignado a cada caso.

Cabe destacar que el grupo Mexican Mafia ha llevado a cabo varios hackeos que han sido confirmados, como el caso de los llamados “Chilango Leaks”, así como las vulneraciones a la Policía de Oaxaca, al Instituto de Investigaciones en Matemáticas Aplicadas y en Sistemas (IIMAS) de la UNAM, entre muchos otros.

Venta parcial y acceso completo

En su publicación en el foro, el atacante señala que ofrece acceso completo a las bases de datos. Esto permitiría al comprador realizar cualquier operación en ellas, como leer, modificar y eliminar datos, y potencialmente administrar la configuración de las bases de datos.

Además, el hacker ofrece “Remote Code Execution” (RCE), lo que permite ejecutar código de forma remota en el servidor que aloja las bases de datos. Esta vulnerabilidad es particularmente peligrosa ya que permite tomar control total del servidor afectado.

Asimismo, ofrece un exploit de ESXi, que permitiría comprometer el hipervisor y todas las máquinas virtuales que se ejecutan en él. Este tipo de vulnerabilidad es crítica debido a la función central de los hipervisores en la gestión de máquinas virtuales.

¿Qué dicen los expertos?

Sobre esta vulneración, Publimetro México contactó a Víctor Ruiz, especialista en ciberseguridad y fundador de SILIKN. Ruiz reiteró que al finalizar el primer semestre de 2024, la inacción, indiferencia e irresponsabilidad del gobierno actual frente a los persistentes ciberataques a diversas instituciones ponen en gran peligro la información personal de los ciudadanos.

Ruiz añadió que la falta de controles de seguridad se agrava por la proximidad del fin de la actual administración: “Esta situación deja una carga compleja y difícil de abordar para el próximo gobierno. Si continúan las malas prácticas del gobierno anterior, el país podría enfrentar una situación extremadamente vulnerable en términos de ciberseguridad”.

“Esto tendría un impacto negativo considerable en las inversiones, la generación de empleo, la productividad y la competitividad del país, rezagándolo frente a naciones que han avanzado en la mejora de sus prácticas de ciberseguridad y en la implementación de sus respectivos planes nacionales”

— Víctor Ruiz, instructor certificado en seguridad informática y fundador de SILIKN