Una red internacional de cibercriminales está utilizando infraestructura digital del gobierno mexicano y universidades para operar una compleja estafa de apuestas en línea. En menos de dos meses, se han creado cerca de 20 dominios dirigidos al público mexicano —ocultos en páginas oficiales del gobierno y de instituciones educativas— los cuales redireccionan a sitios de apuestas ilegales.

Los atacantes secuestran servidores vulnerables, inyectan código malicioso y redireccionan a los usuarios hacia sitios como A7X y RBD 777, plataformas de apariencia lícita que utilizan logotipos apócrifos de la Secretaría de Gobernación (Segob) para generar confianza en las víctimas.

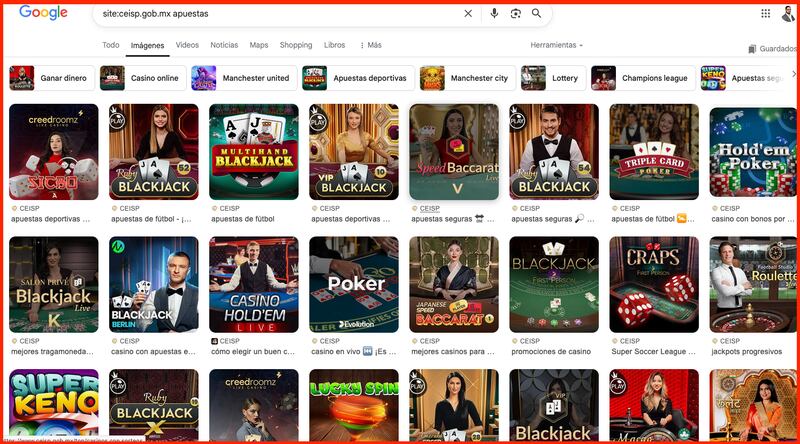

Todas las páginas comprometidas pueden ser consultadas públicamente a través de buscadores como Google. Al realizar búsquedas específicas con el nombre de las instituciones seguido de palabras como “casino”, “blackjack” o “tragamonedas”, es posible detectar enlaces activos o previamente indexados que redireccionan a los sitios de apuestas.

Una campaña masiva con enfoque mexicano

Entre marzo y mayo de 2025, Publimetro México detectó la aparición de al menos 18 dominios con patrones similares: nombres que incluyen “mx”, “97”, “g77” o “fun”, como `mxph97.com`, `mxg99.xyz`, `mxfun97.com`, `mxa7.com`, entre otros. Todos redirigen a versiones clonadas del casino A7X, que promete bonos de bienvenida, retiros rápidos y premios diarios.

Estos dominios están alojados en la IP 104.18.16.172, la cual hospeda al menos 48 dominios diferentes, la mayoría creados entre el 29 de marzo y el 1 de mayo de 2025. Una segunda dirección IP asociada, 104.18.18.204, hospeda más de 200 dominios, muchos de ellos con nombres como `p999.com`, `aaaawin.app`, `rbd777.bet` y `888novo.com`, todos con comportamiento similar.

El caso del CEISP: “tomaron el servidor completo”

Uno de los casos más graves fue detectado en el Centro Estatal de Información sobre Seguridad Pública (CEISP) de Yucatán, cuyo dominio institucional fue secuestrado y cientos de subdominios redirigen automáticamente a una página de apuestas. El investigador Nicolás Azuara, director de Nico Tech Tips, confirmó a Publimetro que no solo se inyectó código malicioso, sino que los atacantes habrían tomado control completo del servidor.

A este incidente se suman casos con patrones similares: el sitio del Instituto Nacional de Antropología e Historia (INAH) mostró rastros de posible manipulación para redirección encubierta (por medio de una web shell); el portal del Tribunal Electoral del Poder Judicial de la Federación (TEPFJ) también fue vulnerado recientemente, aunque corrigió el incidente tras una publicación de Publimetro México.

Además, han sido identificadas afectaciones en sitios del Congreso de Colima, el municipio de Atlixco, la Coordinación de Protección Civil de Morelos, el Ayuntamiento de Guadalajara, el portal del DIF nacional, entre otros. Este tipo de ataque no solo representa una vulneración técnica, sino también un riesgo reputacional grave para las instituciones afectadas.

Apuestas camufladas con logos oficiales

Los sitios clonados como A7X y RBD 777 utilizan diseños visuales atractivos para dispositivos móviles y exhiben supuestos sellos oficiales, como el escudo de la Segob. Ofrecen recompensas falsas por descargar apps o registrarse, como “$300 pesos de regalo” o “retiros inmediatos”.

Las promociones se distribuyen a través de cuentas automatizadas en X (Twitter) y Facebook, donde se han detectado decenas de publicaciones que repiten el mismo mensaje, con enlaces diferentes pero que redirigen a los mismos sitios de apuestas.

En algunos casos, incluso se han usado dominios antiguos o certificados digitales previos para parecer más legítimos. En la investigación se detectó, por ejemplo, un subdominio de `mx97.xyz` que en 2019 tuvo un certificado para un supuesto sistema relacionado con BBVA, aunque actualmente está inactivo.

Universidades mexicanas también son afectadas

El mismo modus operandi se ha identificado en sitios con terminaciones `.edu.mx`, incluyendo páginas del Instituto de Estudios Superiores de Zacatecas (IEZ), la Universidad Tecnológica de Querétaro (UTEQ) y otras instituciones que muestran contenido de casinos como “Blackjack”, “Poker” y “Ruleta” dentro de sus propios subdominios o enlaces alterados.

En algunos casos, el acceso a estos sitios ocurre generalmente desde dispositivos móviles, ya que las páginas están diseñadas para redirigir sólo si detectan un User-Agent de Android o iPhone, lo que dificulta su detección por parte de los administradores.

Un fraude impulsado por SEO, redes sociales y cuentas comprometidas

Toda la operación parece estar diseñada para evadir controles. La red utiliza técnicas de SEO para posicionar los sitios en buscadores, aprovecha vulnerabilidades de DNS, toma control de cuentas de redes sociales para difundir enlaces, y ofrece incentivos para que usuarios compartan los sitios bajo sistemas de referidos, generando tráfico y nuevas víctimas.

En total, Publimetro México identificó más de 200 dominios globales asociados a esta red, con nombres, diseños, patrones de código y certificados SSL similares. En México, la cifra ronda los 20 dominios activos o recientes, todos creados en un lapso de seis semanas.

Algunos de estos dominios incluso redirigen a instancias específicas dependiendo de la geolocalización del usuario, sugiriendo una segmentación del fraude por país.