Una grave vulnerabilidad en un sitio web del gobierno mexicano ha sido puesta a la venta en un foro clandestino por apenas 300 dólares. El acceso, basado en una falla de tipo RCE (Remote Code Execution), permitiría a cualquier comprador ejecutar comandos en el servidor comprometido, como si estuviera frente a la computadora del gobierno afectado.

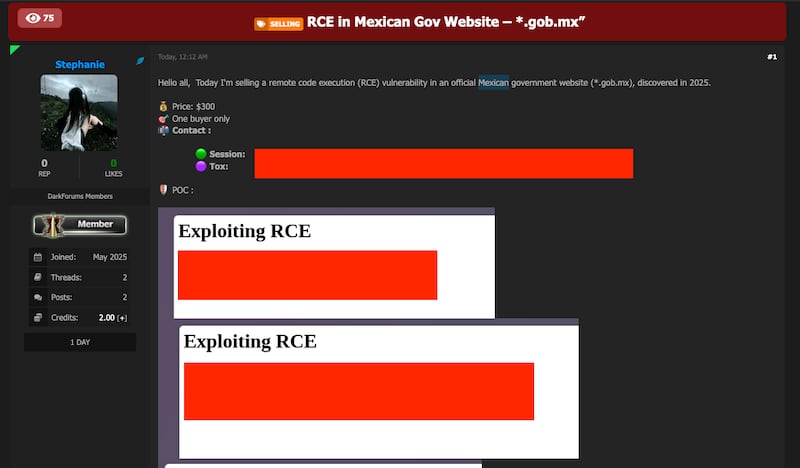

La oferta fue publicada por un usuario identificado como “Stephanie” en un foro de compraventa de accesos ilegales. En su mensaje, asegura que descubrió la vulnerabilidad en 2025 y que permite ejecutar comandos remotos en un servidor gubernamental bajo el dominio .gob.mx.

Para probarlo, compartió capturas de pantalla con comandos reales ejecutados en el sistema: visualización de usuarios del sistema, espacio en disco, memoria disponible y acceso a archivos internos.

¿En realidad comprometieron un sitio de gobierno?

Las capturas difundidas por la vendedora muestran una sesión activa de shell remota con comandos como `id`, `df -h`, `free -h` y `cat /etc/passwd`. La información revela que se tiene acceso a un servidor con más de 125 GB de RAM y 6.2 TB de almacenamiento en la partición principal, lo que confirma que se trata de un sistema en producción y no de una simulación.

El entorno operativo es Linux, posiblemente bajo cPanel, lo que coincide con las rutas del sistema y la estructura de usuarios mostrada. Además, el atacante accede a directorios relacionados con varios subdominios oficiales, entre ellos “tramites.hidalgomich.gob.mx”, “respirahidalgo.gob.mx” y “declaranet.hidalgomich.gob.mx”.

Riesgos para la infraestructura gubernamental

Una vulnerabilidad RCE como la que se exhibe permite al atacante ejecutar cualquier comando en el sistema afectado. Esto incluye la lectura, modificación o eliminación de archivos; la creación de cuentas maliciosas; el despliegue de malware; o incluso el uso del servidor como pivote para atacar otras dependencias.

Consultado por Publimetro México, el analista de seguridad digital y director de Nico Tech Tips, Nicolás Azuara, analizó las pruebas y concluyó que todo apunta a que la vulnerabilidad es real.

Confirmó que el servidor usa cPanel, que los dominios mencionados efectivamente han compartido hosting y que hay credenciales filtradas que refuerzan la sospecha de un compromiso activo. Aunque considera que aún podría haber dudas técnicas menores sobre la explotabilidad exacta, advierte que las evidencias son suficientes para considerar el caso como grave.

“Parece real, aunque tengo la duda de si realmente es una vulnerabilidad que permite RCE, ya que hay credenciales filtradas”

— Nicolás Azuara, especialista en ciberseguridad y director de Nico Tech Tips

Gobierno municipal comprometido

El análisis de directorios revela que los sitios comprometidos pertenecerían al municipio de Ciudad Hidalgo, en el estado de Michoacán. A pesar de su bajo perfil mediático, estos portales forman parte de la infraestructura oficial y están obligados a cumplir con estándares de seguridad que, evidentemente, no se han aplicado correctamente.

La exposición de un sitio .gob.mx en foros de cibercrimen internacionales no solo representa una puerta de entrada para atacantes, sino también una señal de alarma sobre la falta de vigilancia activa en los entornos digitales del gobierno mexicano.