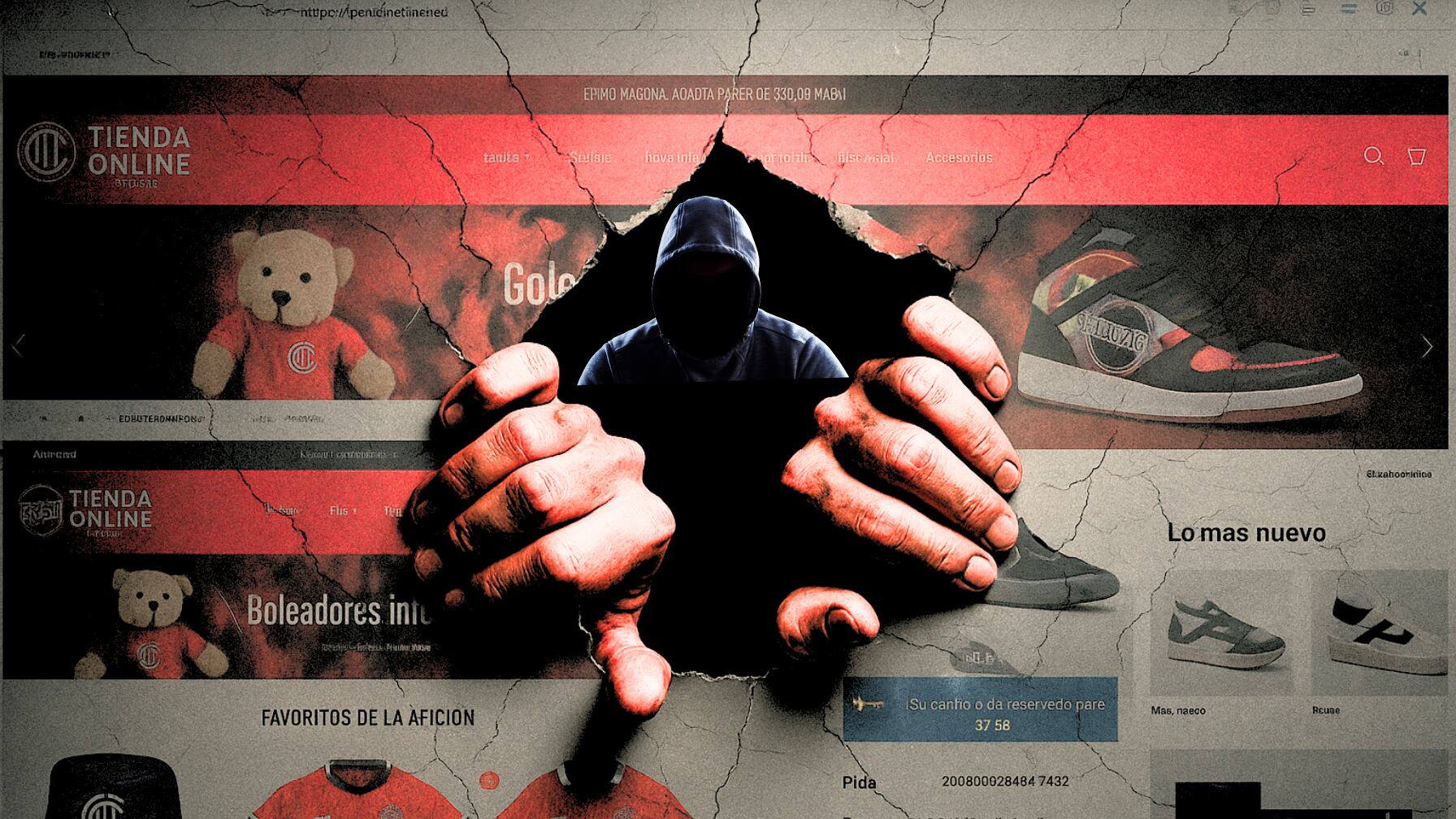

El Hot Sale 2025, que se lleva a cabo del 26 de mayo al 3 de junio, ha sido blanco de una sofisticada campaña de suplantación de identidad digital. Con apoyo de analistas de ciberseguridad, Publimetro México detectó —al menos— 728 sitios web alojados en una sola dirección IP que simulan ser tiendas oficiales de marcas que operan en México.

Detrás de esta operación estaría un grupo posiblemente de origen chino, que habría desplegado esta red de sitios con el fin de robar datos bancarios de los consumidores. Todo en el marco de una de las temporadas más suceptibles para los fraudes cibernéticos.

Suplantación masiva: de Suburbia a Steve Madden

El análisis revela que estas páginas falsas imitan el diseño, colores y lenguaje de empresas de venta en línea ampliamente reconocidas en el país. Las marcas suplantadas abarcan desde tiendas departamentales como Suburbia, Liverpool o Coppel, hasta firmas de moda, calzado deportivo y clubes de fútbol.

En total, se identificaron intentos de clonar páginas de al menos 27 compañías, incluyendo:

- Suburbia, Bodega Aurrera, Flexi, Liverpool, InnovaSport, Cuadra, Walmart, Taf Sneaker, Coppel, Original Penguin, Rainnys, Team Pro Standards, Price Shoes, Sodimac, Prada, Regina Romero, Steve Madden, Timberland, Toluca FC, Pirma/Pinda, Perrísimo, Pop Mart, SMSALE, The Body Shop y Udiscover.

El modus operandi: apariencia perfecta, robo silencioso

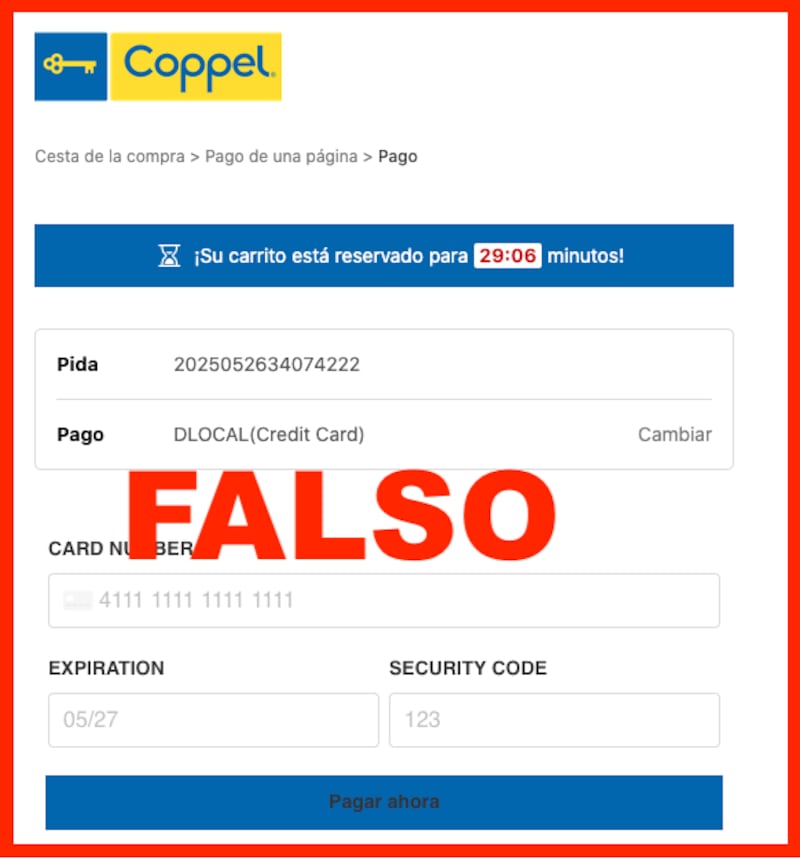

Estas páginas replican la interfaz visual de los portales originales, incluyendo logos, productos, opciones de pago y hasta políticas de privacidad simuladas. Al ingresar los datos de una tarjeta bancaria en el sitio falso, el sistema genera un error genérico (como “Call bank for authorize”), pero en realidad la información es capturada y enviada a servidores controlados por los atacantes.

En varios casos, tras analizar el código fuente, se detectaron referencias a dominios como `seirennr.com`, utilizados como backend para almacenar o validar los datos ingresados. Además, todos estos dominios estaban registrados recientemente (entre abril y mayo de 2025) y muchos comparten proveedor de DNS en China, específicamente HiChina, filial de Alibaba Cloud.

El rastro de los delincuentes que lleva a China

De acuerdo con el analista de ciberseguridad Nicolás Azuara, varios de los dominios están registrados con servidores DNS chinos y los registros Whois están redactados en mandarín, lo que refuerza la hipótesis de que la operación se organiza desde Asia.

Incluso muchas de las páginas incluso incluyen “avisos de privacidad” falsos para parecer más creíbles, y la estructura del código está automatizada para poder replicar rápidamente nuevos portales bajo cualquier nombre de marca.

El modus operandi de una campaña organizada y evolutiva

Los dominios fraudulentos analizados están alojados en servicios como Cloudflare, lo que permite ocultar la IP real del servidor. Algunos sitios están siendo reutilizados: por ejemplo, un dominio que inicialmente simulaba ser de InnovaSport ahora redirige a una tienda falsa de Panam. Esto sugiere que el grupo cambia de objetivo con facilidad y adapta sus ataques según la popularidad de cada marca durante el Hot Sale.

Páginas peligrosas, pero creíbles

En pruebas realizadas por Publimetro México, al ingresar datos falsos de tarjetas bancarias en estos portales, el sistema reacciona como si realmente estuviera procesando un pago. Se muestra un temporizador de “carrito reservado” y los logotipos de plataformas como Visa, MasterCard, PayPal, Oxxo y SPEI. Esta simulación se realiza para ganar la confianza del usuario y robar su información sin levantar sospechas inmediatas.

Recomendaciones urgentes

- Usuarios que planean comprar en línea durante el Hot Sale deben verificar siempre que los dominios coincidan exactamente con los sitios oficiales.

- Evitar URLs con terminaciones poco comunes como `.shop`, `.promo`, `.store`, o nombres sospechosos como `-mx`, `venta`, `oficial`, `ahorra`, entre otros.

- Ante cualquier duda, es mejor ingresar directamente desde Google o desde las redes oficiales de la tienda.