Una nueva filtración de datos en México ha expuesto información sumamente delicada de niñas y niños de una escuela primaria pública en Sonora. Los datos van desde el nombre completo, CURP y calificaciones, hasta el tipo de sangre, alergias, servicios médicos, nombres de los padres o tutores y sus números telefónicos. La filtración fue atribuida al actor conocido como Marssepe, líder de un grupo que se autodefine como ciberterrorista.

Según una revisión realizada por el autor de esta publicación, Ignacio Gómez Villaseñor, en conjunto con el analista en ciberseguridad y director de Nico Tech Tips, Nicolás Azuara, esta filtración proviene del sitio yoremia.gob.mx, una plataforma estatal de Sonora que administra información escolar de miles de estudiantes en el estado.

Datos de niños expuestos en la red

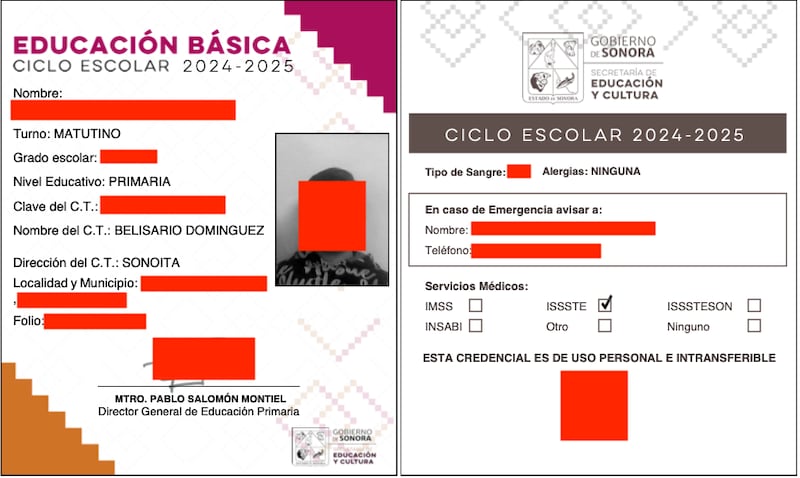

En total, se identificaron 366 expedientes individuales de alumnos de la escuela primaria Belisario Domínguez, ubicada en Nogales, Sonora. La información fue publicada en archivos CSV y PDF que incluyen:

- Nombre completo del menor

- CURP

- Calificaciones por materia

- Tipo de sangre y alergias

- Clave escolar oficial

- Servicios médicos asignados (IMSS, ISSSTE, INSABI)

- Teléfono y nombre de los padres o tutores

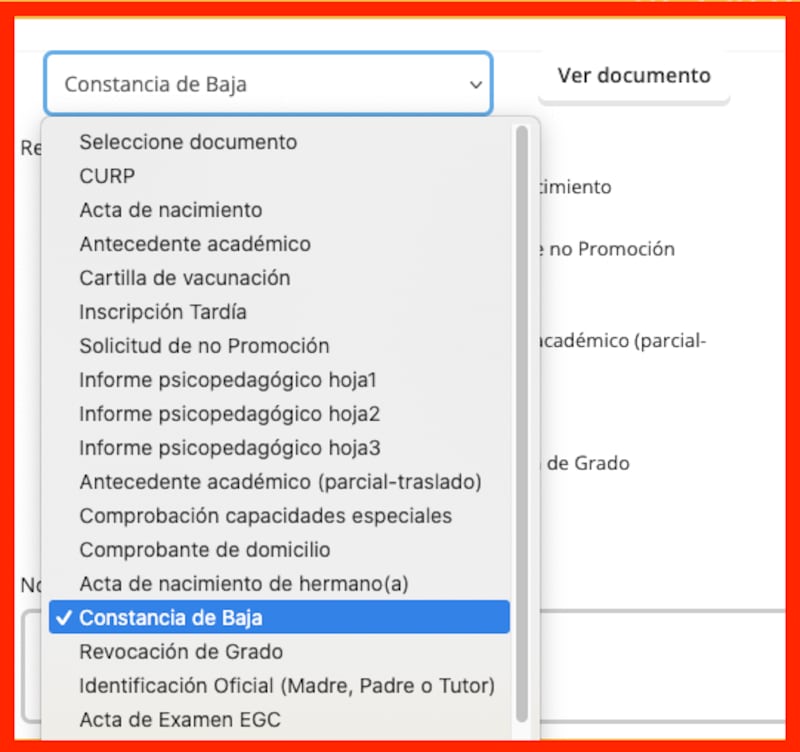

Además de estos archivos, al acceder al sistema usando contraseñas filtradas (que siguen siendo funcionales y como aparentemente fue el acceso ilícito por parte de Marssepe), se descubrió que el sitio permite descargar documentos sensibles como:

- PDF de la CURP

- Acta de nacimiento

- Cartilla nacional de vacunación

- Fotografías escolares

- Informes psicopedagógicos

- Identificación oficial de los padres o tutores

- Datos médicos con diagnósticos

Ninguno de estos accesos está protegido por autenticación de doble factor (2FA) ni sistemas de alerta ante accesos sospechosos, por lo que solo basta un usuario y contraseña para vulnerar el sistema, y de esas hay millones filtradas en foros clandestinos de Internet y en grupos de Telegram.

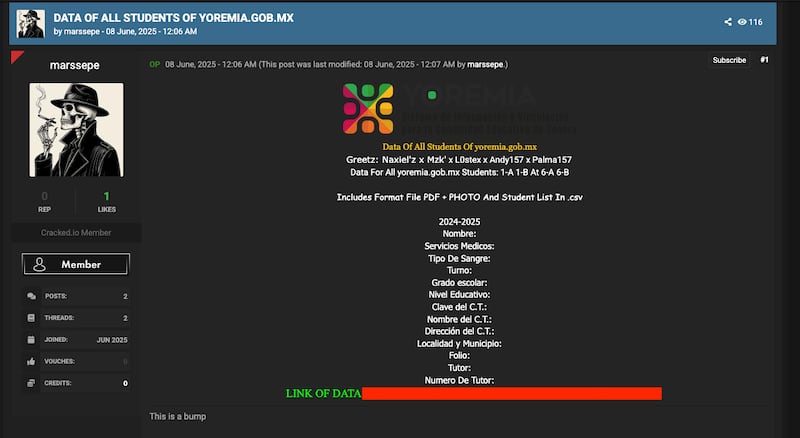

Quién es Marssepe y por qué es tan peligroso

El autor de la filtración, que se identifica como Marssepe, es un black hacker que opera desde diversos foros clandestinos, donde se presenta como “dueño de Sociedad Privada 157” y “owner” del grupo Elite 6-27, el cual se describe como una organización ciberterrorista.

En su perfil, Marssepe admite realizar ataques con fines políticos o de extorsión, afirmando que su especialidad es el “defacement” de sitios gubernamentales y la exposición de datos de instituciones vulnerables. Además, este actor malicioso ha realizado otros ataques recientes como:

- La filtración del sistema de transporte público Va y Ven en Yucatán.

- El compromiso de bases de datos de ocho preparatorias públicas mexicanas, cuando incluso el director general de SILIKN, Víctor Ruiz, advirtió que los ataques de marssepe podrían extenderse en todo el país.

- Un ataque a la Policía de Quintana Roo donde se expusieron más de mil correos institucionales.

“La verdad es que no me sorprende que ninguna autoridad haya asumido la responsabilidad y cibercriminales como marssepe sigan actuando con toda libertad. Y, lo peor de todo, es que probablemente haya más instituciones educativas expuestas una vez que marssepe ya encontró la forma de ingresar a ellas y vulnerarlas”

— Víctor Ruiz, fundador de SILIKN e instructor certificado en ciberseguridad

Así ingresan: el vector ULP y las contraseñas filtradas

Marssepe ha explicado que su método de ataque favorito es el conocido como ULP (User, Link, Password), es decir, ingresar a sistemas con usuarios y contraseñas previamente filtradas por infostealers (malware que roba credenciales).

De hecho, en fechas recientes se le ha visto solicitando activamente combinaciones de usuarios y contraseñas de plataformas educativas a través de herramientas como Akula, un bot con bases de datos especializado en credenciales robadas.

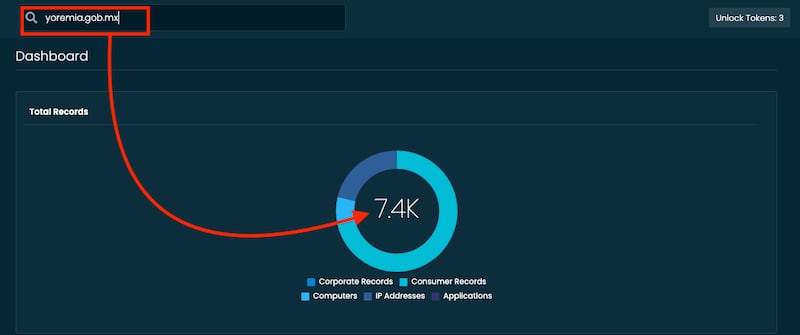

Por ejemplo, una investigación con la herramienta White Intel, realizada por Publimetro, revela que existen más de 7,400 combinaciones de acceso filtradas solo para el dominio de yoremia[.]gob[.]mx, muchas de ellas pertenecientes a instituciones sin ningún tipo de protección adicional.

No es un hackeo al sistema: es un hackeo al usuario

En este caso, el sistema Yoremia como tal no fue vulnerado técnicamente. El acceso fue logrado a través del robo de credenciales, una táctica cada vez más común en ataques a gobiernos y empresas.

Esto significa que, aunque la filtración referida en esta publicación afecta a una sola escuela, el atacante podría replicar el acceso en cualquier otra escuela y donde las credenciales filtradas coincidan. La exposición potencial es de escala nacional.

Una alerta de ciberseguridad infantil

Este incidente representa una de las exposiciones más graves de datos de niños en México. No se trata sólo de nombres y calificaciones, sino de documentos personales, datos de salud, ubicaciones escolares y vías de contacto de sus familias.

El hecho de que un grupo que se asume como ciberterrorista tenga acceso a esta información y la difunda para ganar notoriedad debería encender las alarmas de todas las autoridades educativas y de ciberseguridad del país.