Kazu, un hacker que recientemente ha puesto su mira en México, atacó nuevamente. Esta vez, su blanco fue la Fiscalía General del Estado de San Luis Potosí (FGESLP), desde donde asegura haber obtenido más de 73 mil constancias de antecedentes penales con sellos digitales auténticos.

Pero más allá del volumen de datos filtrados o el chantaje económico que acompaña la amenaza, lo más alarmante es que este ataque dejó al descubierto una vulnerabilidad estructural que podría estar presente en múltiples portales de gobierno. Una puerta abierta a los datos más sensibles de millones de ciudadanos mexicanos.

El ataque: 73 mil constancias en venta por 600 dólares

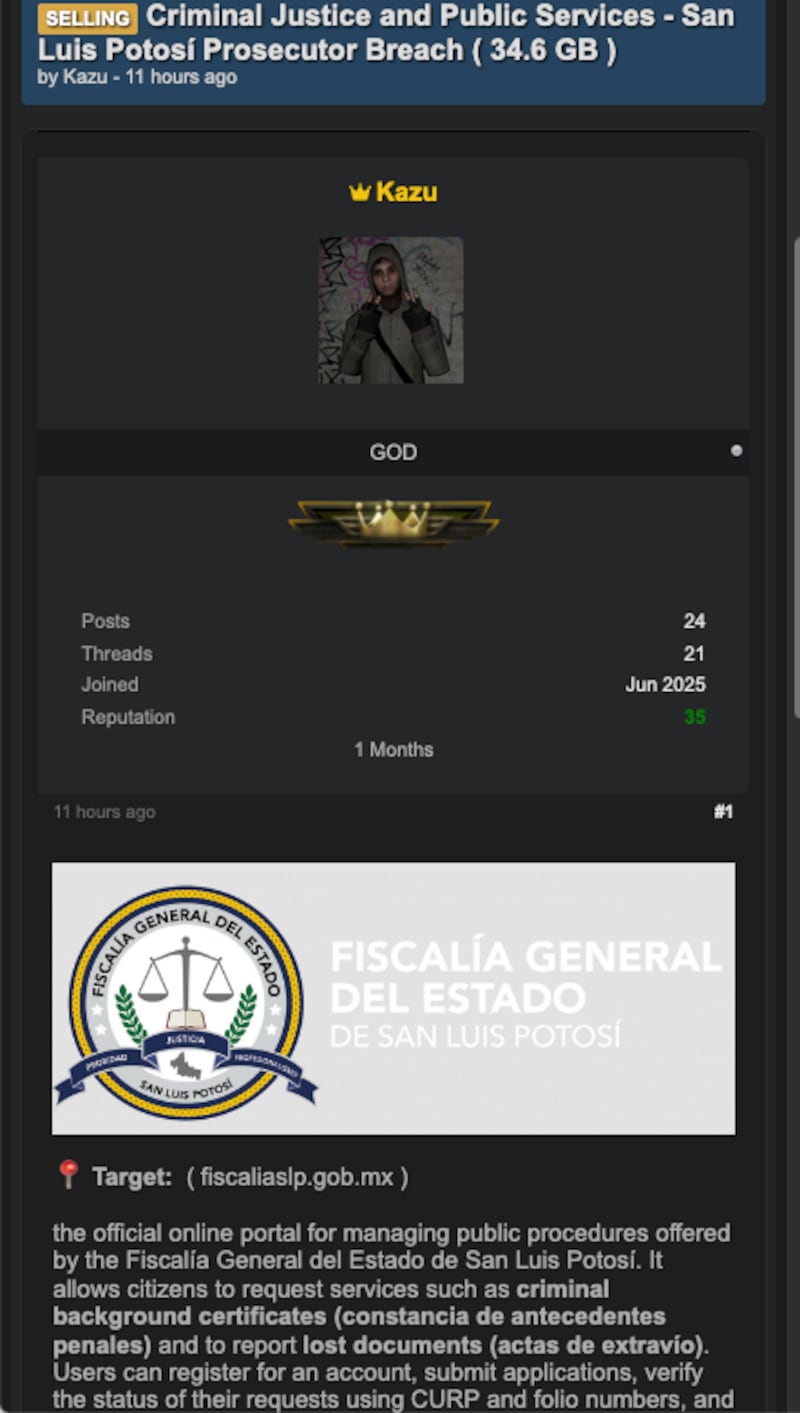

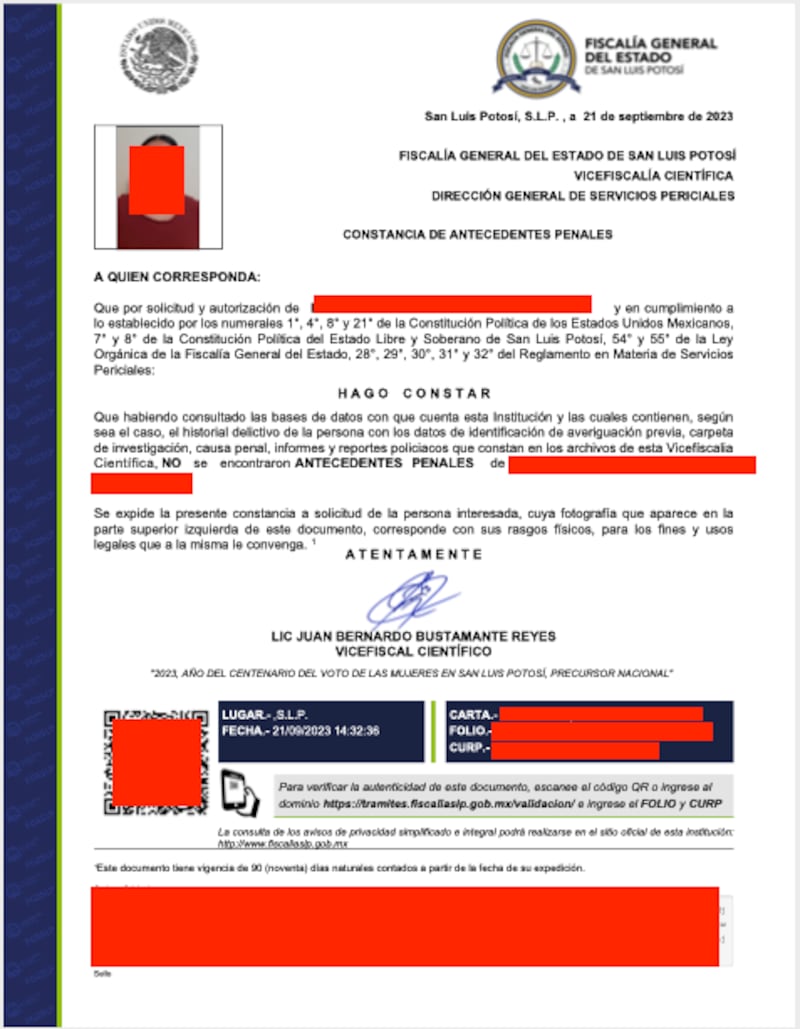

A través de un foro clandestino, Kazu publicó una oferta para vender una base de datos de 36.4 GB que contiene 73,156 archivos PDF correspondientes a constancias de antecedentes penales emitidas por la FGESLP. Como prueba de legitimidad, el actor malicioso filtró 50 constancias completas con fotografía, nombre completo, CURP, folio y sello digital de validación, como confirmó el autor de esta publicación, Ignacio Gómez Villaseñor.

Kazu pide 600 dólares por el paquete completo, aunque también ofrece la posibilidad de evitar su difusión si la Fiscalía paga un rescate de 6 mil dólares. Esta práctica ya fue vista en su ataque anterior contra la Secretaría de Educación de Zacatecas, donde exigió 20 mil dólares a cambio de no publicar una base con los datos de miles de menores de edad, incluyendo tipo de sangre, CURP y calificaciones académicas.

Una vulnerabilidad crítica y replicable

La gravedad de este caso no radica únicamente en el robo de documentos, sino en el mecanismo que permitió extraerlos masivamente. Según el analista en ciberseguridad Nicolás Azuara, director del canal Nico Tech Tips, el sitio web de trámites de la Fiscalía de SLP presenta una vulnerabilidad crítica: una vez que se accede con una credencial válida, basta con modificar el número final en una URL para descargar cualquier constancia de antecedentes penales, sin importar si corresponde al usuario logueado o no.

El proceso fue comprobado mediante una solicitud directa al servidor, donde al acceder con una cuenta válida es posible visualizar una constancia de antecedentes penales. Lo más grave es que, al modificar manualmente el número identificador del documento dentro del enlace, se puede acceder a constancias de otras personas, sin importar que no correspondan al usuario autenticado.

Esta falla fue comprobada de manera independiente con fines periodísticos, y representa un riesgo masivo y urgente para la protección de datos personales en México. La vulnerabilidad no sólo afecta a la Fiscalía de SLP: el mismo modus operandi podría estar presente en otros portales del gobierno mexicano, si no se corrige a tiempo.

¿Cómo entran? El ciclo de las credenciales filtradas

El punto de entrada para estos ataques suele ser una credencial filtrada, generalmente obtenida mediante malware tipo infostealer o a través de bases de datos expuestas que circulan en foros de hacking y bots en Telegram. En este caso, el acceso a la cuenta de un usuario legítimo del portal de la FGESLP permitió al atacante navegar el sistema y descubrir cómo se generan las constancias.

Una vez iniciada la sesión, no hay validación adicional de permisos para acceder a documentos ajenos. Esto quiere decir que cualquiera con acceso a una cuenta puede extraer documentos privados de otros ciudadanos, simplemente modificando un número en la URL de descarga.

Kazu, el autor detrás del caos

El hacker conocido como Kazu ha ganado notoriedad en las últimas semanas por una serie de ataques sistemáticos contra instituciones gubernamentales mexicanas. Primero vulneró al Hospital Civil de Guadalajara y al DIF de la misma ciudad; luego apuntó a la Secretaría de Educación de Zacatecas, donde robó datos sensibles de miles de alumnos. Ahora, su blanco fue la Fiscalía de San Luis Potosí. Todo indica que no se detendrá mientras la vulnerabilidad que está explotando permanezca activa en múltiples plataformas oficiales.

En los últimos casos, el patrón es el mismo: acceso mediante credenciales filtradas, extracción masiva de documentos a través de una falla estructural y posterior extorsión a las dependencias afectadas.

La filtración de constancias de antecedentes penales representa un riesgo no sólo por la exposición de datos personales, sino por su posible uso en extorsiones, fraudes de identidad, falsificaciones de historial legal o discriminación laboral.

¿Qué está en juego?

Las constancias de antecedentes penales incluyen:

- Nombre completo

- Fotografía del solicitante

- CURP

- Fecha de nacimiento

- Estado de origen

- Folio único

- Sello digital y firma de autoridad

- Fecha de emisión

Documentos que, en manos equivocadas, pueden ser usados para suplantar identidades, obtener créditos o empleos fraudulentos, o incluso chantajear a los titulares. En algunos casos, un historial “limpio” podría ser falsificado o revendido, mientras que un historial “sucio” podría utilizarse para amenazar o perjudicar a personas reales.