Un análisis realizado por la unidad de investigación de SILIKN, encabezada por el especialista en ciberseguridad Víctor Ruiz, confirma que el gobierno de México no solo habría utilizado el spyware Pegasus, sino que también habría operado Candiru, una de las herramientas de espionaje más sofisticadas, sigilosas y difíciles de rastrear del mundo.

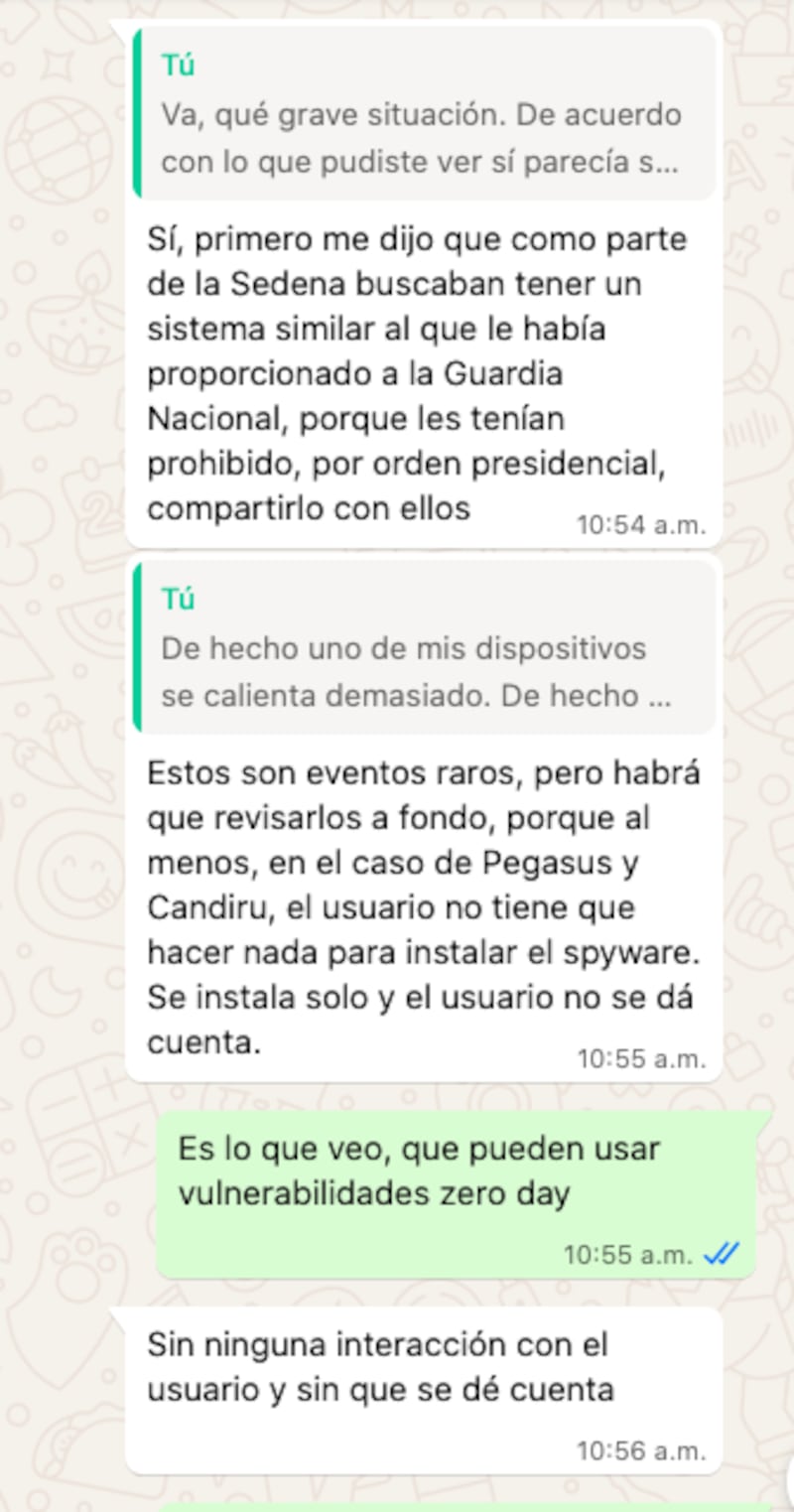

De acuerdo con el informe de Ruiz, Candiru —también conocido como DevilsTongue o Sourgum— permite acceder remotamente a celulares, computadoras y redes internas sin que la víctima tenga que hacer clic en enlaces ni instalar nada. La infección se realiza utilizando exploits de día cero: vulnerabilidades desconocidas para los fabricantes, aprovechadas antes de que puedan ser parchadas.

“Candiru fue empleado por los servicios de inteligencia mexicanos para espiar a opositores políticos durante períodos electorales y protestas sociales”, señala textualmente el reporte de SILIKN.

¿Qué es Candiru y cómo espía?

Candiru es un spyware desarrollado por la empresa israelí Saito Tech Ltd. A diferencia de Pegasus —más conocido por sus ataques a iPhones vía iMessage o WhatsApp—, Candiru ataca múltiples plataformas, incluidas Windows, macOS, Android e iOS, utilizando vectores de ataque complejos como archivos PDF, navegadores comprometidos (Chrome) y vulnerabilidades de red.

Una vez instalado, Candiru puede:

- Leer correos electrónicos y mensajes

- Escuchar llamadas

- Activar el micrófono o cámara del dispositivo

- Robar credenciales y archivos

- Eliminar rastros para evitar ser detectado

Y lo más grave: todo esto puede hacerse sin ninguna interacción del usuario.

El testimonio: así fue el acercamiento para operar Candiru en México

En entrevista exclusiva para Publimetro México, Víctor Ruiz reveló que en noviembre de 2022 fue contactado por una persona que se presentó como miembro de la Secretaría de la Defensa Nacional (Sedena), cuyo nombre se mantiene reservado.

Según su relato, este individuo buscaba cotizar un sistema capaz de escanear 10 celulares, redes corporativas y líneas fijas, junto con un SAID (Sistema de Administración Inteligente de Dispositivos).

“Le pregunté si lo que necesitaba era algo así como Pegasus. Me dijo que básicamente quería escuchar las comunicaciones de los teléfonos, quizá incluso interceptando las femtoceldas”, narró Ruiz.

Las femtoceldas son dispositivos pequeños que actúan como estaciones base de telefonía celular, utilizados para mejorar la señal en interiores. Su intervención permite acceder a comunicaciones privadas dentro de una casa u oficina sin que el usuario lo note.

Más adelante, la persona le confesó que buscaban tener un sistema similar al que ya se habría entregado a la Guardia Nacional, pero que por órdenes presidenciales —durante la gestión de Andrés Manuel López Obrador— estaba prohibido compartirlo con Sedena, por lo que querían uno propio. Fue ahí donde surgió el nombre: “el sistema se llamaba Candiru”, recordó Ruiz.

Un sistema con urgencia, sin control legal

El contacto insistió en que el proyecto debía arrancar cuanto antes. De hecho, le aclararon que sería pagado con recursos de “la caja chica”, es decir, fondos operativos inmediatos, sin pasar por licitación o autorización pública.

“Cuando pregunté si esto era legal, cambió el discurso. Me dijo que ahora trabajaba para un corporativo y querían saber si alguien estaba ‘colgado del conmutador’, espiando las llamadas del presidente del consejo”, explicó Ruiz. “Eso último cambió totalmente el discurso”.

Dispositivos objetivo: ataques dirigidos y con conocimiento técnico

Ruiz también reveló que el contacto sabía perfectamente qué dispositivos querían vulnerar. Se mencionaron modelos específicos como el iPhone 13 (iOS) y el Samsung Galaxy Z Fold 3 (Android). Esto confirma que los ataques serían dirigidos tras identificar el modelo de teléfono de las víctimas, lo que requiere inteligencia previa y conocimiento técnico avanzado.

“Son ataques dirigidos después de identificar los dispositivos de las víctimas”

— Víctor Ruiz, instructor certificado en ciberseguridad y fundador de SILIKN

Un historial marcado por el espionaje con Pegasus

México fue el primer cliente internacional de NSO Group, creadora de Pegasus, y durante el sexenio de Enrique Peña Nieto se espiaron más de 15 mil personas, incluidos periodistas, activistas, defensores de derechos humanos y el propio Andrés Manuel López Obrador. Aunque su gobierno prometió no continuar estas prácticas, múltiples reportes, incluido este, indican que el espionaje persistió y se diversificó.

En abril de 2025, Artículo 19 y R3D documentaron que 456 personas fueron atacadas con Pegasus entre 2019 y 2020, y la Sedena fue señalada como la entidad responsable.

“Lo que querían es que nosotros les consiguiéramos un software espía como Pegasus o Candiru, los cuales son sumamente costosos y, hasta donde sé, las empresas israelíes hacen una investigación previa y condicionada a la venta de su software. Pero no sé si aplica con las demás, por ejemplo con Predator, Reign o Graphite”.

— Víctor Ruiz, instructor certificado en ciberseguridad y fundador de SILIKN

Otros programas espías que también han sido vinculados a México entre 2018 y 2025

- Cytrox-Predator: Desarrollado por la empresa macedonia Cytrox (parte de Intellexa), Predator utiliza WhatsApp, Facebook y LinkedIn para distribuir malware en Android e iOS. Google detectó tres campañas de infección en México y España en 2021, atribuidas a los servicios de inteligencia mexicanos.

- Reign (QuaDream): Este spyware israelí explota vulnerabilidades en iCloud Calendar (exploit ENDOFDAYS) para infectar iPhones sin interacción del usuario. Aunque no hay evidencia directa de su uso masivo en México, la unidad de investigación de SILIKN sugirió que herramientas similares circulan en el mercado mexicano de ciberespionaje.

- Heliconia: Desarrollado por la española Variston IT, Heliconia ataca Windows y Linux explotando vulnerabilidades en el motor JavaScript V8 de Google Chrome. Aunque su uso en México no está documentado, por el historial del país lo hace un riesgo latente.

- Graphite (Paragon Solutions): Un informe de Citizen Lab (19 de marzo de 2025) destapó las operaciones de Paragon Solutions, una empresa israelí que comercializa el spyware Graphite. Aunque no se mencionan casos específicos en México, el país es un mercado conocido para el spyware, y su historial con Pegasus y Candiru sugiere que Graphite podría estar actualmente en uso. Graphite, diseñado para infiltrarse en aplicaciones como WhatsApp, ha sido utilizado contra activistas y periodistas en países como Italia. De igual forma, Meta notificó a 90 usuarios en 24 países sobre intentos de infección con Graphite en enero de 2025.

- Otros programas: herramientas como Mystic, Carnivore, PhoneSpy, Exodus, Alien, SubZero y el denominado “Pegasus español”, desarrollado por Mollitiam Industries, han sido identificadas en diversos reportes internacionales.

De acuerdo con la unidad de investigación de SILIKN, tras analizar los informes, puede advertir que en México se utilizan al menos nueve programas espía, muchos de los cuales operan mediante infecciones a través de mensajes SMS y aplicaciones de mensajería.